La virtualizzazione presenta numerosi vantaggi legati alla condivisione delle risorse fisiche.

Memoria, potenza di calcolo, storage, networking possono essere condivisi da più macchine virtuali andando a sfruttare in maniera ottimale quanto messo a disposizione dal server su cui è in esecuzione l’hypervisor.

A livello di networking la configurazione base prevede che una singola scheda di rete sia condivisa da più server logici.

Ma c’è un’ulteriore step che porta a grossi vantaggi: la condivisione a livello di reti logiche. Cosa significa?

Attraverso la gestione delle VLAN è possibile utilizzare una singola scheda di rete fisica per veicolare il traffico di reti diverse.

Qual’è il vantaggio? In teoria è possibile veicolare attraverso un singolo cavo collegato al vostro hypervisor, tutte le reti del vostro sitema (LAN, DMZ, Internet) mantenendole assolutamente separate dal punto di vista logico.

Niente vieta, se avete a disposizione più porte, di collegarle in teaming in modo da garantire load-balancing e fail-safe a tutte le reti contemporaneamente.

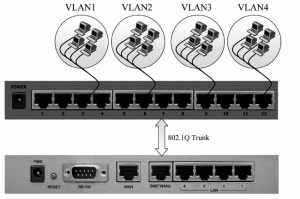

Ovviamente per questo tipo di configurazione servono switch di rete con il supporto VLAN cioè compatibili con IEEE 802.1Q.

Fino a poco tempo fa questa caratteristica era limitata a dispositivi managed di fascia enterprise dai costi proibitivi, ma da qualche tempo si trovano in commercio prodotti per il mercato SOHO a partire da qualche decina di euro (p.es Netgear proSafe e vari modelli TpLink).

Configurazione:

Switch

La configurazione varia da produttore a produttore, ma in genere, attraverso il pannello di controllo, è possibile:

- assegnare una porta fisica ad una VLAN

- marcare come trunk (o tagged) le porte per una certa VLAN per far si che quella porta accetti/scambi traffico taggato. La stessa porta può essere marcata per differenti VLAN e, in alcuni casi, funzionare come ibrida, cioè gestire sia traffico “normale” che taggato.

Quindi si può iniziare partizionando a piacere assegnando, per esempio, un a porta ad intenet con VLAN ID=10 (alla quale potete collegare il router ADSL), una porta alla DMZ con VLAN ID=20, una porta alla rete storage con VLAN ID=30;

Poi si imposta la porta collegata al server di virtualizzazione (Vmware, KVM o altro) come “tagged” per tutte le VLAN di cui sopra.

Se la vostra rete è composta da più di uno switch ed avete la necessità di “portarvi in giro” le VLAN da uno switch all’altro non dimenticate di marcare come T gli uplink per tutte le VLAN interessate.

Vmware

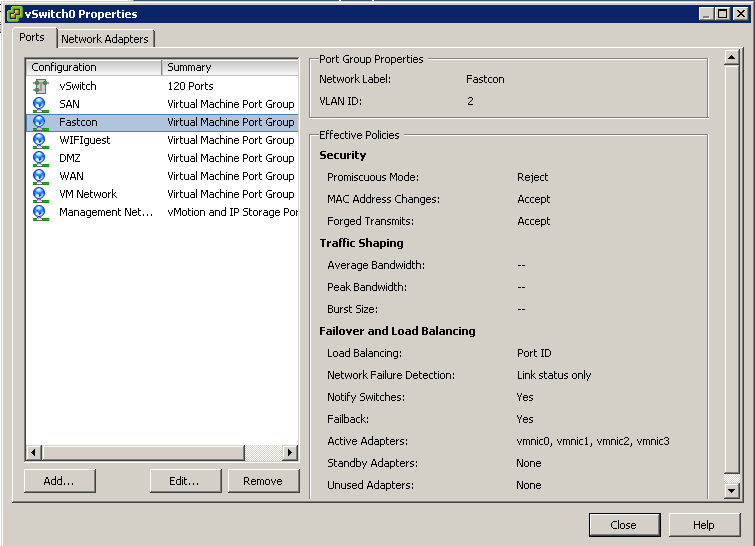

La configurazione è piuttosto semplice. Si può utilizzare l’interfaccia grafica.

Per prima cosa si definisce un virtual-switch contenente tutte le schede di rete collegate alle porte configurate in trunking sullo switch.

Poi si possono aggiungere al virtual-switch le schede di rete virtuali separate per ciascuna VLAN (Port Group) per ottenere una configurazione simile a questa:

Abbiamo così definito un port group per ciascuna VLAN. Tali port group saranno visti dalle macchine virtuali come switch disponibili per le loro schede di rete.

Nello screenshot soprastante è raffigurato un port group di nome Fastcon appartenente alla VLAN con id =2 e collegato allo switch “fisico” attraverso 4 schede di rete hardware (vmnic0, vmnic1, vmnic2 e vmnic3)

KVM

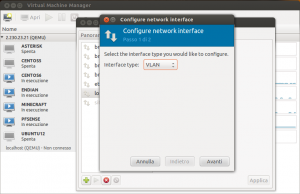

Basato su LINUX può beneficiare della solida gestione VLAN da tempo offerta dal sistema. E’ molto semplice effettuare le configurazioni dalla shell editando i file di configurazione, ma vediamo come è possibile farlo anche dalla GUI (Virtual Manager).

Per prima cosa nella configurazione di rete cliccate per aggiungere un’interfaccia (segno +) e selezionate l’opzione VLAN

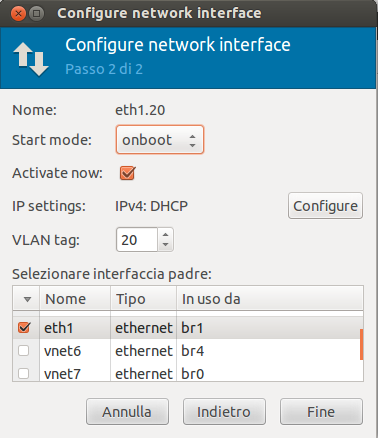

Nell’esempio sottostante abbiamo creato una scheda eth1.20 che è fisicamente connessa alla eth1 ed ha il VLAN id=20.

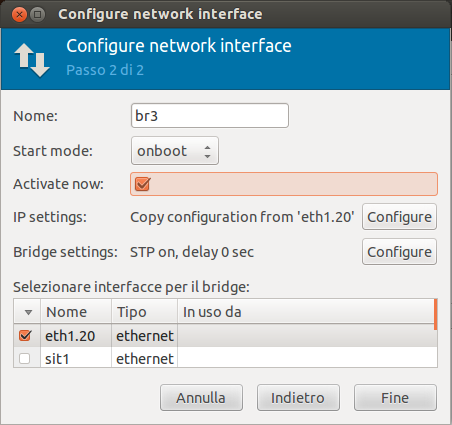

Ora per utilizzarla sarà sufficiente, sempre nella configurazione di rete, cliccare per aggiungere un’interfaccia selezionando questa volta il tipo bridge. Nella configurazione del nuovo bridge bisognerà aggiungere la eth1.20 come segue:

A partire da questo momento, tutte le macchine virtuali che avranno una scheda di rete assegnata al bridge br3 (che corrisponde al port group visto prima con vmware), saranno connesse alla nostra VLAN con id 20.

Per ottenere una configurazione “failsafe” in trunking come quella di vmware vista sopra è possibile ripetere questi step più volte per ciascuna scheda. In pratica:

- ad ogni scheda fisica dovremo aggiungere un’interfaccia virtuale per ciascun VLAN id che interessa

- dovremo creare un bridge per ciascun VLAN id ed aggiungerci le schede virtuali di cui allo step precedente.

In questo modo le configurazioni mostrate per KVM e VMWARE saranno assolutamente equivalenti. Infatti provando a disconnettere uno dei cavi che vanno allo switch il sistema continuerà a funzionare attraverso le altre connessioni.

Inoltre se lo switch è di buona qualità la banda complessiva teorica impiegabile per ciascuna VLAN sarà maggiore di quella che avremmo collegando la nostra macchina virtuale ad una singola porta.

Fabrizio Vettore